Threat Modeling: onze aanpak om digitale kwetsbaarheden te identificeren

Het beveiligen van informatie

Informatiebeveiliging is en blijft een belangrijk thema binnen Iquality. Daarom blijven we investeren in het verbeteren van onze dienstverlening op dat gebied. Maar welke bedreigingen kunnen er zijn? Wat zou het gevolg zijn als deze werkelijkheid worden? En hoe weet je eigenlijk of een software oplossing voldoende veilig is?

Veilige digitale oplossingen ontwikkelen

In de media hoor je regelmatig over datalekken, Denial-of-Service-aanvallen (DDoS-aanvallen) en ransomware. Dit zijn enkele van de mogelijke bedreigingen die voorkomen kunnen worden door goede informatiebeveiliging. Bij Iquality zijn we trots op hoe we omgaan met informatiebeveiliging in elke fase van het ontwikkelproces, maar we realiseren ons ook dat we niet altijd alle mogelijke bedreigingen in beeld hebben. Daarom passen we een speciale methode toe om bedreigingen tóch op te sporen.

Onze aanpak

We analyseren samen met onze klanten in de design fase en bij het doorvoeren van grote veranderingen welke concrete bedreigingen er kunnen zijn. Daarbij kijken we naar het risico van de bedreigingen en de schade die veroorzaakt zou kunnen worden. We kijken niet alleen met een “technische bril”, maar nadrukkelijk ook met oog voor de impact voor alle belanghebbenden.

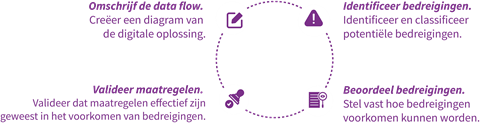

Threat Modeling

De methode die we hierbij gebruiken heet threat modeling. De kennis van DevOps, (cloud) hosting, architectuur, applicatieontwikkeling en domeinkennis van jouw organisatie zelf wordt in een gezamenlijke sessie bij elkaar gebracht (meestal 1 dag). Daarbij wordt op een gestructureerde wijze gezocht naar de kwetsbaarheden in een systeem en hoe deze uitgebuit kunnen worden. De bedreigingen worden vervolgens geclassificeerd, er wordt gekeken hoe ze voorkomen kunnen worden en er wordt een prioriteitsvolgorde bepaald.

Betrokkenheid

Omdat je als klant zelf in het proces betrokken bent, ben je direct op de hoogte van de aard en ernst van eventuele risico's die aan het licht komen. Het UX-DEV-OPS team van Iquality kent jouw organisatie al, wat ons een vliegende start geeft.

Vervolg

De inzichten uit de threat modeling sessie worden door de UX-DEV-OPS teams gebruikt om aanpassingen te doen in het design of taken te definiëren om kwetsbaarheden weg te nemen. Achteraf wordt gevalideerd of de uitgevoerde taken daadwerkelijk de kwetsbaarheden weggenomen hebben. Wanneer je in een later stadium een penetration test laat uitvoeren, dan kan je de focus daarvan direct op de zwakheden van een oplossing leggen in plaats van een hele brede vraag hierbij uit te zetten bij de pentester.

Beveilig jouw digitale oplossing

Als het gaat om de beveiliging van jouw software en systemen, is er geen enkele methode zo belangrijk als threat modeling. Het is de sleutel tot het identificeren en beperken van bedreigingen voordat ze systemen kunnen infiltreren. Door het toepassen van de methodologie threat modeling zijn wij ervan overtuigd dat jouw informatie beter beveiligd is. Heb jij advies nodig of wil je sparren over dit onderwerp? Laten we kennismaken!